«Доктор Веб»: предустановленный на Android-устройствах троянец заражает процессы приложений и скачивает вредоносные модули

Вирусные аналитики компании «Доктор Веб» обнаружили вредоносную программу, встроенную в прошивку нескольких мобильных устройств под управлением ОС Android. Троянец, получивший имя Android.Triada.231, внедрен в одну из системных библиотек. Он проникает в процессы всех работающих приложений и способен незаметно скачивать и запускать дополнительные модули.

Троянцы семейства Android.Triada внедряются в системный процесс компонента ОС Android под названием Zygote, который отвечает за старт программ на мобильных устройствах. Благодаря заражению Zygote они встраиваются в процессы всех работающих приложений, получают их полномочия и функционируют с ними как единое целое. После этого они незаметно скачивают и запускают различные вредоносные модули.

В отличие от других представителей этого семейства, которые для выполнения вредоносных действий пытаются получить root-привилегии, обнаруженный вирусными аналитиками «Доктор Веб» троянец Android.Triada.231 встроен в системную библиотеку libandroid_runtime.so. Ее модифицированная версия была найдена сразу на нескольких мобильных устройствах, среди которых Leagoo M5 Plus, Leagoo M8, Nomu S10 и Nomu S20. Библиотека libandroid_runtime.so используется всеми Android-приложениями, поэтому вредоносный код в зараженной системе присутствует в памяти всех запускаемых приложений.

Внедрение Android.Triada.231 в эту библиотеку было выполнено на уровне исходного кода. Можно предположить, что к распространению троянца причастны инсайдеры либо недобросовестные партнеры, которые участвовали в создании прошивок зараженных мобильных устройств.

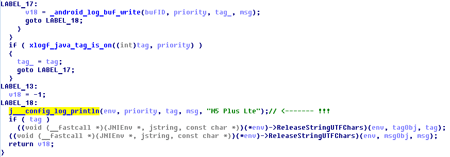

Android.Triada.231 встроен в libandroid_runtime.so таким образом, что он получает управление каждый раз, когда любое приложение на устройстве выполняет запись в системный журнал. Поскольку служба Zygote начинает работу раньше других программ, первоначальный запуск троянца происходит именно через нее.

После инициализации вредоносная программа выполняет предварительную настройку ряда параметров, создает рабочий каталог и проверяет, в каком окружении она работает. Если троянец функционирует в среде Dalvik, он перехватывает один из системных методов, что позволяет ему отслеживать старт всех приложений и начинать вредоносную деятельность сразу после их старта.

Основная функция Android.Triada.231 — незаметный запуск дополнительных вредоносных модулей, которые могут загружать другие компоненты троянца. Для их запуска Android.Triada.231 проверяет наличие в созданной им ранее рабочей директории специального подкаталога. Его имя должно содержать значение MD5 имени программного пакета приложения, в процесс которого внедрился троянец. Если Android.Triada.231 находит такой каталог, он ищет в нем файл 32.mmd или 64.mmd (для 32- и 64-битных версий операционной системы соответственно). При наличии такого файла троянец расшифровывает его, сохраняет под именем libcnfgp.so, после чего загружает его в оперативную память с использованием одного из системных методов и удаляет расшифрованный файл с устройства. Если же вредоносная программа не находит нужный объект, она ищет файл 36.jmd. Android.Triada.231 расшифровывает его, сохраняет под именем mms-core.jar, запускает при помощи класса DexClassLoader, после чего также удаляет созданную копию.

В результате Android.Triada.231 способен внедрять самые разнообразные троянские модули в процессы любых программ и влиять на их работу. Например, вирусописатели могут отдать троянцу команду на скачивание и запуск вредоносных плагинов для кражи конфиденциальной информации из банковских приложений, модулей для кибершпионажа и перехвата переписки из клиентов социальных сетей и интернет-мессенджеров и т. п.

Кроме того, Android.Triada.231 может извлекать из библиотеки libandroid_runtime.so троянский модуль Android.Triada.194.origin, который хранится в ней в зашифрованном виде. Его основная функция — загрузка из Интернета дополнительных вредоносных компонентов, а также обеспечение их взаимодействия друг с другом.

Поскольку Android.Triada.231 встроен в одну из библиотек операционной системы и расположен в системном разделе, удаление его стандартными методами невозможно. Единственным надежным и безопасным способом борьбы с этим троянцем является установка заведомо чистой прошивки ОС Android. Специалисты «Доктор Веб» уведомили производителей скомпрометированных смартфонов об имеющейся проблеме, поэтому пользователям рекомендуется установить все возможные обновления, которые будут выпущены для таких устройств.