Обзор вирусной активности: «опасные игры» и другие события октября 2014 года

Осень 2014 года наверняка запомнится поклонникам многопользовательских компьютерных игр появлением значительного количества угроз, специально созданных злоумышленниками для похищения и последующей перепродажи различных игровых предметов, артефактов и инвентаря. «Под ударом» оказались пользователи таких игр, как Dota 2, Counter-Strike: Global Offensive и Team Fortress 2. Заметно активизировались и мошенники, промышляющие обманом сетевых игроков с использованием традиционных методов. Также в октябре специалисты компании «Доктор Веб» обнаружили значительное количество новых угроз как для ОС Microsoft Windows, так и для мобильной платформы Google Android.

Вирусная обстановка

Ситуация с вредоносными программами, детектируемыми на компьютерах пользователей с использованием лечащей утилиты Dr.Web CureIt!, по сравнению с предыдущими месяцами практически никак не изменилась: лидирующие позиции среди выявленных вредоносных программ по-прежнему занимают рекламные плагины для браузеров семейства Trojan.BPlug, а также установщик рекламных приложений Trojan.Packed.24524. В целом, как и прежде, рекламные троянцы оккупируют первые строки рейтинга среди прочих вредоносных программ, обнаруженных Dr.Web CureIt! в октябре.

Несколько иную картину демонстрируют серверы статистики Dr.Web: среди вредоносных программ в октябре, как и ранее, лидирует установщик рекламных приложений Trojan.Packed.24524 — количество обнаруженных экземпляров в текущем месяце снизилось по сравнению с предыдущим на 0,15%. Кроме того, в лидеры неожиданно пробился бэкдор BackDoor.Andromeda.404, количество обнаружений которого составляет 0.34% от общего числа выявленных в октябре вредоносных программ. Этот троянец способен выполнять поступающие на инфицированный компьютер команды и загружать с принадлежащих злоумышленникам серверов другие опасные приложения. Среди «популярных» троянцев октября также оказался Trojan.LoadMoney.336 — приложение-загрузчик, способное устанавливать на компьютер пользователя другие программы, в том числе различные нежелательные рекламные утилиты. А вот число обнаружений бэкдора BackDoor.IRC.NgrBot.42 осталось практически неизменным, уменьшившись по сравнению с сентябрьскими показателями всего лишь на 0,02%. Также в октябре компьютеры пользователей согласно данным сервера статистики Dr.Web нередко «навещали» рекламные троянцы Trojan.Zadved.4 и Trojan.Triosir.13.

В почтовом трафике в течение октября чаще всего обнаруживался бэкдор-загрузчик BackDoor.Andromeda.404 (2,22%), банковский троянец Trojan.PWS.Panda.5676 (0,97%) и еще одна модификация безусловного лидера этого своеобразного рейтинга — BackDoor.Andromeda.519 (0,88%). Следует отметить, что в октябре злоумышленники довольно часто использовали массовые почтовые рассылки для распространения банковских троянцев и вредоносных программ, предназначенных для хищения паролей, а также прочей конфиденциальной информации пользователей: помимо уже упомянутого выше Trojan.PWS.Panda.5676 в сообщениях электронной почты детектировались Trojan.PWS.Panda.655, Trojan.PWS.Stealer.13025 и Trojan.PWS.Stealer.13259, число обнаружений которых в совокупности достигло 2,04% от общего количества угроз, выявленных в почтовом трафике в октябре.

Что касается ботнетов, за деятельностью которых продолжают следить специалисты компании «Доктор Веб», то и здесь за минувший месяц также не произошло каких-либо кардинальных изменений. Так, в первой из двух отслеживаемых подсетей ботнета Win32.Rmnet.12 средняя ежесуточная активность в октябре составила 251 500 обращавшихся к управляющим серверам инфицированных ПК, во второй подсети этот показатель составляет 379 000. Средняя ежесуточная активность бот-сети, созданной злоумышленниками с использованием файлового вируса Win32.Sector, составляет порядка 57 000 зараженных узлов. Продолжает функционировать и ботнет BackDoor.Flashback.39 — в течение октября было зафиксировано в среднем 16 530 ежесуточных обращений к управляющим серверам зараженных этим троянцем Apple-совместимых компьютеров, работающих под управлением операционной системы Mac OS X.

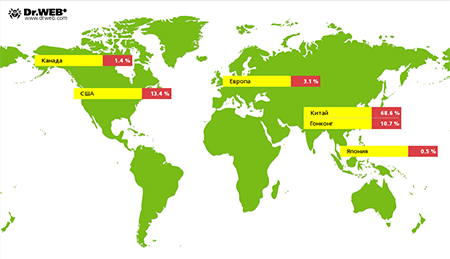

Ранее компания «Доктор Веб» сообщила о распространении троянской программы для Linux, добавленного в вирусные базы под именем Linux.BackDoor.Gates. Согласно данным, полученным вирусными аналитиками компании «Доктор Веб», в октябре ботнет Linux.BackDoor.Gates продолжил свою деятельность — географическое распределение DDoS-атак, реализованных с использованием этого троянца, показано на следующей иллюстрации:

«Опасные игры» для пользователей Steam

Известно, что многие современные многопользовательские компьютерные игры — это самые настоящие виртуальные миры, которые приносят своим разработчикам миллионные доходы. В таких вселенных имеются свои традиции и законы, правила поведения и собственные экономические модели, позволяющие добывать, обменивать и даже продавать за вполне реальные деньги различные игровые предметы. В середине сентября 2014 года специалистами компании «Доктор Веб» был обнаружен и исследован троянец Trojan.SteamBurglar.1, воровавший с целью последующей перепродажи такие артефакты у пользователей Steam — игровой платформы, разработанной компанией Valve и позволяющей загружать из Интернета игровые приложения, активировать их, получать обновления и знакомиться с различными новостями игрового мира.

Однако одной лишь этой угрозой деятельность злоумышленников, решивших нажиться на поклонниках онлайн-игр, не ограничилась: в октябре вирусные аналитики «Доктор Веб» выявили нового троянца с почти аналогичным функционалом — Trojan.SteamLogger.1, который помимо воровства игровых предметов мог фиксировать и передавать злоумышленникам сведения о нажатиях клавиш на инфицированном компьютере, то есть, выполнял функции кейлоггера. Под угрозой оказались поклонники игр Dota 2, Counter-Strike: Global Offensive и Team Fortress 2.

Запустившись на зараженном компьютере, Trojan.SteamLogger.1 демонстрирует на экране атакованного компьютера изображение нескольких игровых предметов и в это же самое время развивает бурную вредоносную деятельность в инфицированной системе.

Передав злоумышленникам информацию о зараженной машине, троянец ожидает момента авторизации игрока в Steam, затем извлекает информацию об аккаунте пользователя (наличие SteamGuard, steam-id, security token) и также отправляет эти данные преступникам. В ответ Trojan.SteamLogger.1 получает список учетных записей, на которые могут быть переданы игровые предметы с аккаунта жертвы. Если в настройках Steam отключена автоматическая авторизация, троянец запускает в отдельном потоке кейлоггер — собранные с его помощью данные пересылаются на сервер киберпреступников с интервалом в 15 секунд.

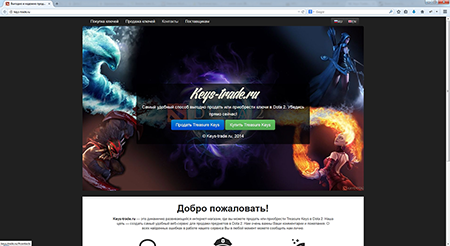

Для поиска инвентаря и ценных игровых предметов Trojan.SteamLogger.1 использует фильтры по ключевым словам "Mythical", "Legendary", "Arcana", "Immortal", "DOTA_WearableType_Treasure_Key", "Container", "Supply Crate". То есть, вредоносная программа пытается похитить наиболее ценные игровые предметы, ключи от сундуков и сами сундуки. При этом Trojan.SteamLogger.1 внимательно следит за тем, не пытается ли игрок продать что-либо из виртуальных предметов самостоятельно, и в случае обнаружения такой попытки старается воспрепятствовать этому, автоматически снимая артефакты с продажи. Для реализации похищенных ключей от сундуков из игры Dota 2 вирусописатели даже создали специальный интернет-магазин:

Более подробную информацию об этой вредоносной программе можно получить, ознакомившись с нашей обзорной статьей.

Но только лишь распространением вредоносных программ приемы злоумышленников, решивших хорошенько нажиться на поклонниках компьютерных игр, не ограничиваются: они используют множество иных методов. Официально торговля аккаунтами запрещена администрацией большинства игровых серверов, однако полностью остановить куплю-продажу учетных записей это не помогло. Приобретая аккаунт на игровом сервере, покупатель стремится получить не просто персонажа с максимальным количеством различных «навыков» и баллов опыта, но также игровую амуницию, доспехи, ездовых животных (иногда довольно редких), набор умений и профессий, доступных для данного героя, иные игровые артефакты и возможности. Чем их больше, тем выше стоимость аккаунта, которая в некоторых случаях может превышать 20 000 рублей.

Кибермошенники применяют различные способы обмана доверчивых игроков: например, известно, что выставленный ими на продажу игровой аккаунт может быть возвращен злоумышленникам по первому обращению в службу технической поддержки. Если же выяснится, что учетная запись в нарушение правил была продана, ее просто заблокируют.

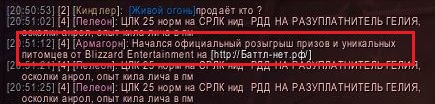

Также мошенники с помощью системы личных сообщений могут рассылать от имени игрока фишинговые ссылки — например, публикуя информацию об «акции от разработчика игры», требующей зарегистрироваться на стороннем сайте со своим логином и паролем, или рекламируя программы для накрутки игровых характеристик персонажа, под видом которых распространяются вирусы и троянцы.

Существуют и иные способы обмануть поклонников онлайн-игр, активно используемые киберпреступниками. Вы можете узнать о них, прочитав опубликованную на сайте компании «Доктор Веб» подробную статью.

Угрозы для Android

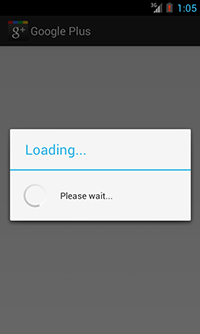

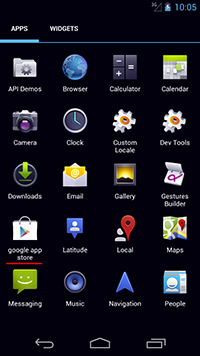

В прошедшем месяце пользователям мобильных устройств вновь угрожало большое количество вредоносных Android-приложений. Например, в начале октября был обнаружен троянец Android.Selfmite.1.origin, который распространялся злоумышленниками в модифицированном ими официальном приложении-клиенте социальной сети Google+ и применялся для незаконного заработка. В частности, эта вредоносная программа могла разместить на главном экране операционной системы несколько ярлыков, ведущих, в зависимости от географического расположения пользователей, на различные веб-сайты, задействованные в партнерских программах. Также троянец мог «рекламировать» те или иные приложения из каталога Google Play, открывая в нем соответствующие разделы. Кроме того, Android.Selfmite.1.origin был способен отправить СМС-сообщения по всем контактам, найденным в телефонной книге зараженного мобильного устройства. Эти СМС рассылались в неограниченном количестве и, в зависимости от поступившей от управляющего сервера команды, могли содержать ссылку, ведущую как на очередной рекламный сайт, так и на продвигаемые мошенниками приложения, в том числе и на копию самого троянца.

|

|

Продолжили появляться и новые троянцы-вымогатели. Одна из таких вредоносных программ, получившая по классификации компании «Доктор Веб» имя Android.Locker.54.origin, по своему основному вредоносному функционалу ничем не отличалась от многих других представителей подобных угроз: попадая на мобильное устройство, она обвиняла пользователя в просмотре незаконных порнографических материалов и блокировала экран, требуя оплатить выкуп. Главная особенность этого вымогателя заключается в том, что он способен рассылать всем контактам пользователя СМС-сообщения, содержащие ссылку на загрузку копии вредоносного приложения, что могло существенно увеличить масштабы распространения троянца.

Еще одной Android-угрозой, распространявшейся среди пользователей ОС Android в октябре, стала вредоносная программа Android.Dialer.7.origin, являющаяся представителем весьма редкого в настоящее время класса вредоносных программ-дозвонщиков. Попадая на мобильное устройство, этот троянец без ведома его владельца совершал звонок на заданный киберпреступниками платный номер, в результате чего со счета абонента списывалась определенная денежная сумма. Подробнее об этой угрозе рассказано в соответствующей публикации.

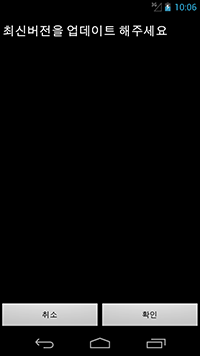

Вновь под ударом оказались и пользователи ОС Android из Южной Кореи: в октябре специалисты «Доктор Веб» зафиксировали более 160 спам-кампаний, направленных на распространение различных Android-троянцев при помощи нежелательных СМС. Одна из применявшихся киберпреступниками угроз, внесенная в вирусную базу под именем Android.BankBot.29.origin, являлась очередным представителем распространенных банковских троянцев, осуществляющих кражу конфиденциальных сведений клиентов южнокорейских кредитных организаций. Как и другие подобные вредоносные приложения, Android.BankBot.29.origin запрашивает доступ к функциям администратора мобильного устройства, чтобы затруднить свое удаление из системы. Однако реализация данного процесса у нового троянца выглядит весьма необычно, т. к. соответствующий системный диалог «прячется» под интерфейсом вредоносного приложения, в результате чего пользователи могут вовсе не заметить, что предоставили Android.BankBot.29.origin расширенные права.

|

|

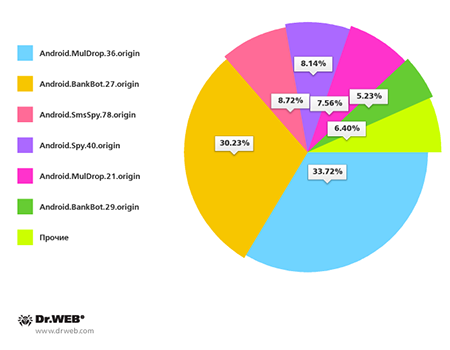

В целом же в прошедшем месяце южнокорейские пользователи наиболее часто могли столкнуться с такими угрозами как Android.BankBot.27.origin, Android.MulDrop.36.origin, Android.SmsSpy.78.origin, Android.Spy.40.origin, Android.MulDrop.21.origin и Android.BankBot.29.origin.