Обзор вирусной активности в апреле 2014 года

Апрель 2014 года оказался достаточно урожайным с точки зрения появления новых угроз: так, в начале месяца специалистами компании «Доктор Веб» был обнаружен новый многофункциональный бэкдор, угрожавший пользователям Windows, а в середине апреля была зафиксирована очередная таргетированная атака на российские фармацевтические компании и аптеки. Помимо этого, были выявлены многочисленные случаи распространения надстроек для браузеров, созданных с целью демонстрации навязчивой рекламы пользователям Mac OS X. Также в вирусные базы было добавлено множество новых угроз для мобильной платформы Google Android.

Вирусная обстановка

Согласно статистической информации, собранной с использованием лечащей утилиты Dr.Web CureIt!, в апреле 2014 года на компьютерах пользователей наиболее часто встречался установщик нежелательных и сомнительных приложений Trojan.Packed.24524. На втором и третьем местах (как и в прошлом месяце) расположились уже хорошо знакомые пользователям антивирусных продуктов компании «Доктор Веб» троянцы семейства Trojan.BPlug — эти вредоносные программы представляют собой надстройки (плагины) для браузеров, встраивающие в просматриваемые веб-страницы рекламу всевозможных сомнительных сайтов (рекомендации по лечению от Trojan.BPlug). Двадцать угроз, наиболее часто обнаруживаемых лечащей утилитой Dr.Web CureIt! в апреле 2014 года, перечислены в таблице ниже:

Подробнее о Trojan.BPlug

| Название | Кол-во | % |

|---|---|---|

| Trojan.Packed.24524 | 82889 | 6.18 |

| Trojan.BPlug.35 | 40183 | 3.00 |

| Trojan.BPlug.28 | 36799 | 2.74 |

| Trojan.InstallMonster.51 | 35536 | 2.65 |

| Trojan.BPlug.17 | 23664 | 1.77 |

| Trojan.InstallMonster.61 | 19183 | 1.43 |

| Trojan.LoadMoney.1 | 13636 | 1.02 |

| Trojan.LoadMoney.15 | 12975 | 0.97 |

| Trojan.Triosir.1 | 12596 | 0.94 |

| Trojan.Siggen5.64541 | 12452 | 0.93 |

| Trojan.DownLoader11.3101 | 12104 | 0.90 |

| Trojan.Wprot.3 | 10228 | 0.76 |

| Trojan.BPlug.48 | 8807 | 0.66 |

| Trojan.Packed.25266 | 8694 | 0.65 |

| Trojan.Ormes.2 | 8346 | 0.62 |

| Trojan.BPlug.33 | 8139 | 0.61 |

| BackDoor.IRC.NgrBot.42 | 8040 | 0.60 |

| BackDoor.Maxplus.24 | 7276 | 0.54 |

| Trojan.BPlug.47 | 7193 | 0.54 |

| Trojan.Packed.24814 | 7098 | 0.53 |

Ботнеты

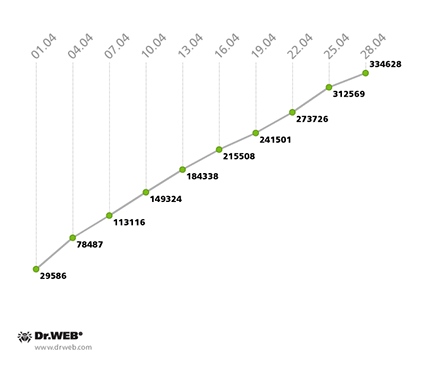

Бот-сеть, созданная злоумышленниками с использованием файлового вируса Win32.Rmnet.12, продолжает функционировать: в первой из двух подсетей, мониторинг которых осуществляют вирусные аналитики компании «Доктор Веб», среднесуточная активность составляет порядка 165 500 подключений инфицированных компьютеров, при этом в среднем к сети ежедневно обращалось около 13 000 вновь зараженных рабочих станций. Динамику данного процесса можно проследить на представленной ниже диаграмме:

Динамика регистрации новых ботов в ботнете Win32.Rmnet.12 в апреле 2014 года

(1-я подсеть)

Во второй подсети Win32.Rmnet.12 в среднем ежесуточно наблюдается активность 270 000 ботов, при этом ежедневно к ботнету подключается порядка 12 000 вновь инфицированных ПК. Динамика прироста второй подсети ботнета Win32.Rmnet.12 представлена на следующей диаграмме:

Динамика регистрации новых ботов в ботнете Win32.Rmnet.12 в апреле 2014 года

(2-я подсеть)

Немного снизилось число компьютеров, на которых антивирусные продукты Dr.Web фиксируют наличие вредоносного модуля Trojan.Rmnet.19: с 2 066 в конце марта до 1 866 в последних числах апреля. А вот распространение вредоносной программы BackDoor.Dande.2, о появлении которой мы недавно сообщали в одном из новостных материалов, к концу апреля существенно замедлилось. Всего на сегодняшний день в данной бот-сети зарегистрировалось 718 инфицированных компьютеров, из них наибольшее число — 616 — в период с 1 по 5 апреля. При этом, согласно имеющейся в распоряжении компании «Доктор Веб» статистике, у многих троянцев, обращающихся к бот-сети BackDoor.Dande.2, совпадают IP-адреса, что свидетельствует о факте заражения сразу нескольких компьютеров ряда предприятий, подключенных к одной локальной сети с общим выходом в Интернет. Складывается ощущение, что такие компании посетил какой-то «компьютерный мастер», установив троянскую программу сразу на все принадлежащие фирме рабочие станции. Наибольшее число инфицированных IP-адресов — 229 — территориально относится к Ростову-на-Дону и Ростовской области, довольно много случаев заражения (46 IP-адресов) принадлежат Московскому региону, также активность ботнета зафиксирована в Новосибирске, Екатеринбурге, Минеральных Водах, Владикавказе и некоторых других городах России.

Продолжает понемногу снижаться число работающих под управлением Mac OS X компьютеров, инфицированных троянской программой BackDoor.Flashback.39. За минувший месяц численность этого ботнета сократилась еще на 30%: с 25 912 в конце марта до текущих показателей в 18 305 инфицированных «маков».

Другие угрозы апреля

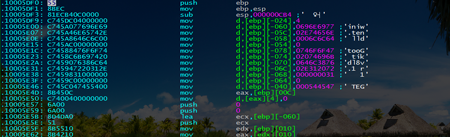

В начале месяца специалисты компании «Доктор Веб» сообщили об обнаружении многокомпонентного бэкдора-буткита, добавленного в вирусные базы под именем BackDoor.Gootkit.112. Функционал буткита (троянца-загрузчика) для своей поделки вирусописатели позаимствовали у вредоносных программ семейства Trojan.Mayachok, однако злоумышленники все-таки внесли в исходный код ряд существенных изменений.

Для повышения своих привилегий в инфицированной системе BackDoor.Gootkit.112 использует оригинальную методику обхода защиты учетных записей (User Accounts Control, UAC). В целом алгоритм обхода UAC выглядит следующим образом:

- троянец создает и устанавливает новую базу данных;

- запускается утилита cliconfg.exe, которая стартует в системе с повышенными привилегиями;

- механизм shim выгружает оригинальный процесс и с использованием RedirectEXE запускает троянца.

Троянец позволяет выполнять следующие команды:

- перехват http-трафика;

- выполнение инжектов;

- блокировка определенных URL;

- создание снимков экрана;

- получение списка запущенных в системе процессов;

- получение списка локальных пользователей и групп;

- выгрузка заданных процессов;

- выполнение консольных команд;

- запуск исполняемых файлов;

- автообновление троянца

и некоторые другие.

Подробный анализ архитектуры, полезной нагрузки и принципов действия троянца BackDoor.Gootkit.112 вы можете найти в нашей обзорной статье.

В середине месяца специалисты компании «Доктор Веб» выявили таргетированную атаку на российские фармацевтические компании, от которой в общей сложности пострадало как минимум 400 аптек, значительная часть которых расположена в Ростовской области. Для реализации своих целей злоумышленники использовали троянскую программу BackDoor.Dande.2, предназначенную для хищения информации из системы электронного заказа медикаментов «АИАС ИНПРО-ФармРынок» производства компании «Информационные Технологии». Троянец извлекает из программы-клиента файл со сведениями о заказах лекарств и актуальных закупочных ценах, формирует архив, устанавливает для него пароль и отправляет к себе на сервер. Подробное исследование троянца BackDoor.Dande.2 компания «Доктор Веб» представила в соответствующей статье.

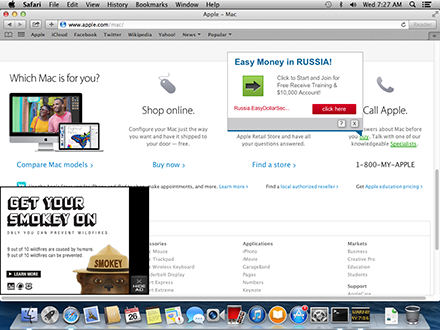

Во второй половине месяца участились жалобы пользователей операционной системы Mac OS X на назойливую рекламу, которую они периодически наблюдают при просмотре веб-страниц в наиболее популярных для этой платформы браузерах. Причиной данного явления стали многочисленные надстройки (плагины), которые устанавливаются в систему вместе с несколькими легитимными приложениями.

Так, одна из упомянутых программ носит наименование Downlite и распространяется с сайта популярного торрент-трекера: нажав на кнопку Download, пользователь перенаправляется на другой интернет-ресурс, с которого загружается установщик Downlite (Антивирус Dr.Web идентифицирует его как Trojan.Downlite.1), который обладает любопытной особенностью: он устанавливает легитимное приложение DlLite.app и несколько надстроек к браузеру. Также в систему устанавливается приложение dev.Jack, предназначенное для контроля над браузерами Mozilla Firefox, Google Chrome, Safari и детектируемое антивирусным ПО Dr.Web как Trojan.Downlite.2. Кроме того, рекламные плагины распространяются вместе с другими приложениями (MacVideoTunes, MediaCenter_XBMC, Popcorn-Time, VideoPlayer_MPlayerX). Результатом всех этих манипуляций является появление в окне браузера навязчивой рекламы следующих типов:

- подчеркнутые ключевые слова, при наведении на которые курсора появляется всплывающее окошко с рекламой;

- небольшое окошко в левом нижнем углу с кнопкой Hide Ad;

- появление баннеров на страницах поисковых систем и на отдельных популярных сайтах.

Более подробную информацию об этом инциденте можно получить, ознакомившись с опубликованным на сайте компании «Доктор Веб» информационным материалом.

Угрозы для мобильных устройств

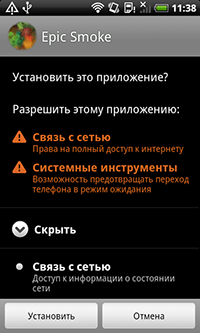

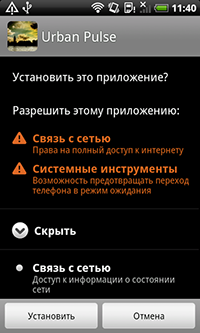

Апрель, как и предыдущие месяцы, не стал исключением в плане появления разнообразных Android-угроз и преподнес пользователям мобильных устройств сразу несколько «сюрпризов». Так, одним из главных событий в сфере безопасности ОС Android стало появление новой модификации буткита Android.Oldboot, который получил широкую известность в январе текущего года. По своему функционалу обновленная версия троянца практически ничем не отличается от своего предшественника и предназначена, главным образом, для незаметной загрузки и установки различных приложений. Однако вместе с тем у нее появился и ряд новых особенностей. В частности, некоторые компоненты буткита после своего запуска удаляют исходные файлы и продолжают функционировать только в оперативной памяти мобильного устройства, что может значительно затруднить обнаружение и удаление данной угрозы. Кроме того, для усложнения борьбы с обновленным Android.Oldboot злоумышленники применили обфускацию некоторых его модулей, а также добавили троянцу возможность удаления ряда антивирусных приложений.

Не остался без внимания злоумышленников и официальный каталог Android-программ Google Play: в прошедшем месяце в нем было зафиксировано появление нескольких троянских приложений, выполняющих скрытую добычу (майнинг) электронной криптовалюты Bitcoin. Обнаруженные троянцы, добавленные в вирусную базу Dr.Web под именем Android.CoinMine.1, скрывались в безобидных «живых обоях» и начинали свою вредоносную деятельность, если зараженное мобильное устройство не использовалось в течение определенного времени.

Как и аналогичные вредоносные программы, которые были обнаружены в марте, новые троянцы-майнеры могли причинить пострадавшим пользователям не только финансовый ущерб из-за существенного потребления интернет-трафика, но и негативно повлиять на работу самого мобильного устройства.

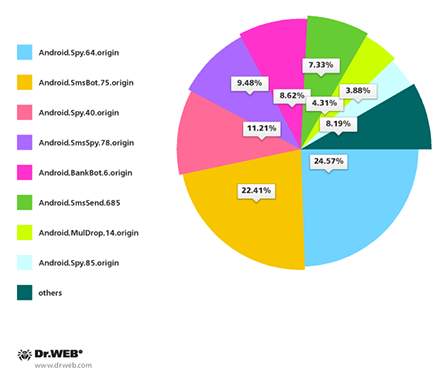

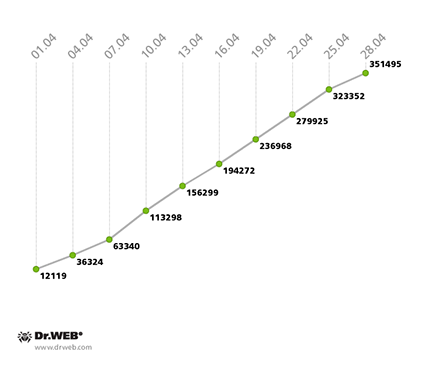

Также в апреле продолжились атаки на южнокорейских пользователей Android с использованием нежелательных СМС-сообщений, которые содержали ссылку на загрузку вредоносной программы. Специалисты компании «Доктор Веб» зафиксировали 232 подобные спам-рассылки, а наиболее распространенными среди обнаруженных троянцев стали Android.Spy.64.origin, Android.SmsBot.75.origin, Android.Spy.40.origin, Android.SmsSpy.78.origin, Android.BankBot.6.origin, а также Android.SmsSend.685.

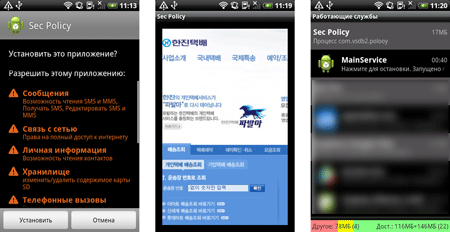

При этом отдельного внимания заслуживает троянец Android.SmsBot.75.origin, для распространения которого злоумышленники организовали более 40 спам-рассылок, уведомлялявших пользователей о якобы неполученном почтовом отправлении. В случае перехода по указанному в СМС веб-адресу пользователь перенаправлялся на страницу одного из мошеннических блогов, где ему предлагалось загрузить некое приложение, которое в действительности оказывалось троянцем, способным красть различную конфиденциальную информацию, а также выполнять ряд направляемых киберпреступниками команд. Подробнее об этой угрозе сообщалось в одной из публикаций на сайте компании «Доктор Веб».

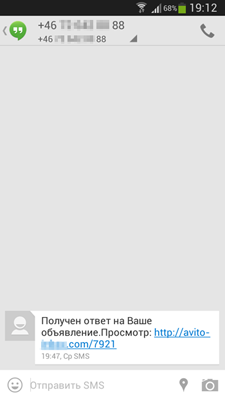

Использование СМС-спама как средства распространения вредоносных приложений популярно не только в Южной Корее, но и в ряде других стран, в том числе в России. Так, в апреле злоумышленники организовали рассылку сообщений якобы от имени сервиса бесплатных объявлений Avito.ru, в которых сообщалось о получении отклика на размещенное ранее объявление. Для ознакомления с новой информацией пользователям предлагалось посетить некий сайт, адрес которого был указан в тексте СМС, однако в действительности данный веб-портал не имел никакого отношения к упоминаемому сервису и являлся источником распространения Android-троянца Android.SmsSpy.88.origin.

После установки и запуска данная вредоносная программа передавала злоумышленникам ряд сведений о зараженном мобильном устройстве, после чего ожидала поступления команд, среди которых могли быть указания на перехват входящих сообщений, рассылку СМС с заданными параметрами, а также включение переадресации для всех поступающих телефонных звонков. Таким образом, Android.SmsSpy.88.origin не только выполнял функцию СМС-троянца, но также мог осуществлять и шпионскую деятельность. Более полная информация о данном инциденте размещена в соответствующей статье.

Кроме того, в апреле стало известно об очередном троянце, который угрожал пользователям взломанных мобильных устройств от корпорации Apple. Вредоносная программа IPhoneOS.PWS.Stealer.1, обнаруженная у ряда китайских пользователей, осуществляла кражу аутентификационных данных учетной записи Apple ID, предоставляющей доступ к большинству сервисов компании, включая каталог приложений App Store, файловое хранилище iCloud и ряд других. Таким образом, компрометация этих данных могла серьезно отразиться на пострадавших пользователях.