Обзор основных киберугроз для платформы Android

Уже не раз говорилось о том, что чем популярнее операционная система, тем выше интерес к ней со стороны вирусописателей. Это утверждение с уверенностью можно применить к ОС Android.

Android.SmsSend — семейство СМС-троянцев

Одно из первых упоминаний этого троянца относится к 4 августа 2010 года. Казалось бы, совсем недавно. Однако не стоит удивляться. Мобильный рынок очень динамичен, и вирусописателям также приходится проявлять изобретательность и действовать быстро.

Именно в тот день пользователь известного российского форума 4pda.ru/forum, посвященного мобильным телефонам, смартфонам и КПК, пожаловался на некую программу-видеоплеер, закачивающуюся с определенного сайта. В разрешениях к этой программе была указана работа с СМС, а точнее их отправка — permission.SEND_SMS. На следующий день на том же форуме еще один пользователь сообщил о данном файле. Распространялся он с именем RU.apk. Файл имел иконку видеоплеера ![]() и носил соответствующее имя: MoviePlayer. Интересная деталь: дата создания файлов внутри пакета — 29 июля 2010 года. Получается, что троянец безнаказанно распространялся почти неделю.

и носил соответствующее имя: MoviePlayer. Интересная деталь: дата создания файлов внутри пакета — 29 июля 2010 года. Получается, что троянец безнаказанно распространялся почти неделю.

Пользователи форума отправили подозрительный файл в антивирусные компании 5 августа. Тогда же Android.SmsSend.1 был добавлен в вирусные базы Dr.Web. Чуть позднее этот же вредоносный объект добавили в свои базы (под принятыми у себя наименованиями) и зарубежные производители антивирусов.

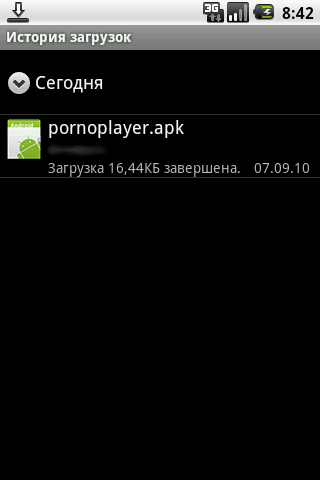

7 сентября 2010 года на известном сайте http://www.mobile-review.com в разделе, посвященном системе Android, вышла небольшая заметка от компании «Доктор Веб», повествующая уже о новой версии Android.SmsSend, которая отличалась изменившейся иконкой и названием пакета:

Новая модификация была добавлена в вирусные базы в тот же день, 7 сентября 2010 года, под именем Android.SmsSend.2. Как и при обнаружении Android.SmsSend.1, детектирование в зарубежных антивирусных продуктах появилось чуть позднее, что вполне логично, учитывая, что троянцы данного семейства нацелены на пользователей смартфонов в России.

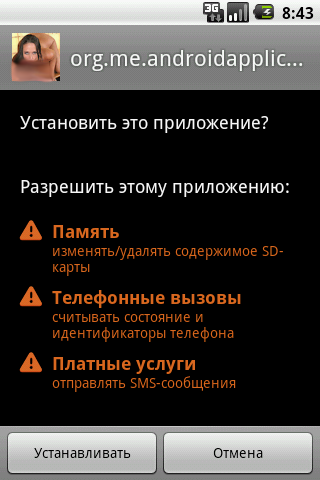

Практически месяц об СМС-троянцах для Android ничего не было слышно, за исключением бурных дискуссий касательно уже обнаруженных версий. Их появление вызвало немало споров как среди специалистов, так и среди обычных пользователей. Кто-то считал, что подхватить такой троянец невозможно, если соблюдать элементарные правила — быть внимательным, особенно оказавшись на подозрительном сайте, проверять разрешения для программ при установке. Другие оппонировали — невнимательность и любопытство свойственны людям, и никакая осторожность при посещении сомнительных ресурсов не гарантирует полную защиту от угроз.

14 октября 2010 года в СМИ появилась информация об обнаружении новой версии СМС-троянца. Ее создатели вернули первоначальную иконку плеера; имя распространяемого пакета было прежнее: pornoplayer.apk. Соответствующее обновление баз Dr.Web произошло еще 11 октября.

Этот троянец интересен способом проникновения на смартфоны жертв. Владельцы сайтов с контентом для взрослых (о сайтах других категорий пока ничего не известно) в рамках партнерской программы могу добавлять на свои страницы функцию загрузки троянца. Но хитрость заключается в том, что Android.SmsSend будет загружен только тогда, когда посещение сайта происходит с браузера мобильного устройства. В случае Android-смартфона при посещении такого сайта без согласия пользователя будет загружен СМС-троянец для ОС Android. Пользователь может ничего и не заметить, кроме быстро исчезающего системного сообщения о начале загрузки. В дальнейшем, случайно или из любопытства, владелец смартфона может установить программу, а пикантное название или невнимательность в свою очередь приведут к ее запуску. Если же зайти на такие сайты с другого мобильного устройства, например обычного сотового телефона, то загружаться будет СМС-троянец, написанный на J2ME. Если на подобный сайт зайти с обычного компьютера, троянец не будет загружен, а браузер в большинстве случаев откроет искомый сайт или домашнюю страницу одного из известных поисковиков.

Из Китая «с любовью»

Особенность этой группы, прежде всего, в происхождении и способе распространения. Речь идет о Android.Geinimi, Android.Spy и Android.ADRD (по классификации Dr.Web). Родина этих вредоносных программ — Китай. А известность они получили с конца 2010 года.

Эти троянцы распространяются под видом известных программ, игр и живых обоев. Среди этого перечня — как популярное во всем мире, так и известное лишь в Китае ПО. В основном эти вредоносные программы распространяются на китайских форумах, сайтах, посвященных мобильным технологиям, а также на файлообменниках.

Схема заражения в этом случае выглядит следующим образом: пользователь смартфона скачивает и устанавливает себе такую программу, запускает ее; внешне она работает так, как, в принципе, и должна: в игру можно играть, в программах нет никаких сбоев, функционал соответствует названию. Однако скрытно от пользователя вместе с основной программой запускается и ее троянская составляющая. В то время как вы беззаботно играете или пользуетесь программой, троянский сервис в фоне незаметно от вас собирает информацию о ваших контактах, СМС, IMEI смартфона и данные сим-карты. Вся эта информация отправляется на сервер авторов троянца.

В функционал Android.Geinimi входит определение местоположения смартфона, загрузка файлов из Интернета (другие программы), считывание и запись закладок браузера, чтение контактов, совершение звонков, отправка, чтение и редактирование СМС, а также другие возможности. Даже если закрыть запущенную программу, троянский сервис продолжит свою работу в фоне.

Android.Spy, помимо чтения и записи контактов, отправки, чтения и редактирования СМС, определения координат и других возможностей, имеет функцию автозагрузки. Его действиями создатели могут управлять удаленно через СМС. Android.Spy также может загружаться при включении смартфона, но его цель несколько иная — сбор идентификационных данных смартфона, возможность задания определенных параметров поиска в поисковом движке, а также переход по ссылкам. Троянец может загружать свои обновления, но для установки все же необходимо участие пользователя.

Один из признаков того, что устанавливаемая программа содержит такого троянца, — дополнительные разрешения, которые требуются для работы. Например, если для игры в ее оригинальном виде нужен лишь доступ в Интернет, то в инфицированной версии количество привилегий будет намного выше. Поэтому, если вам точно известно, что данная программа или игра не имеет функций работы с СМС, звонками, контактами и т. п., то мудрым решением будет не связываться с ней.

Dr.Web на сегодняшний день известно 26 модификаций Android.Spy, 25 модификаций Android.Geinimi и 12 модификаций Android.ADRD.

Из угроз, проявившихся совсем недавно, стоит выделить Android.Youlubg (по классификации Dr.Web). Как обычно, злоумышленники воспользовались известной программой, добавив в нее вредоносный функционал. Основная функция Android.Youlubg — сбор персональной информации абонента и связь с управляющим сервером. Еще одна пока неподтвержденная возможность — отправка СМС на сервисный платный номер. Вероятно, для подписки на одну из нежелательных услуг.

«Шпионят потихоньку»

Помимо классических троянских программ, угрозу для пользователя смартфона на базе ОС Android представляют и коммерческие шпионские программы. В их возможности, в зависимости от компании-производителя, входит слежение за координатами владельца смартфона, прослушивание окружающей обстановки, чтение входящих и исходящих СМС, контроль звонков и т. п. «Легальная» идея, под которой они распространяются, — возможность контролировать, а также защищать детей, контроль подчиненных или проверка на верность своей второй половины.

Наиболее известные коммерческие программы-шпионы — Flexispy, Mobile Spy и Mobistealth. Большинство производителей таких программ предлагают свои решения сразу для нескольких мобильных платформ: Symbian, Android, Blackberry, Windows Mobile, iPhone, iPad, Maemo (для iPhone и iPad необходимым условием для установки и работы является jailbreak-аппарата).

Большинство таких программ продаются с подпиской на год. Цена зависит от функционала конкретной версии программы.

Для установки такого «жучка» на мобильном устройстве того, за кем предполагается слежка, необходим физический доступ к самому аппарату, так как перед использованием программы ее необходимо правильно настроить, а также стереть все возможные следы того, что с устройством что-то происходило без ведома его владельца.

Но как же эти шпионы остаются незамеченными в системе?

В случае Android после установки большинство шпионских программ не имеют иконки на рабочем столе. А если и имеют, то с нейтральным названием. В случае запуска программы через эту иконку активируется специальная часть, призванная снять все подозрения: это может быть простенькая игрушка, калькулятор и т. п. Если же пользователь посмотрит список установленных программ в системном меню, то шпион в большинстве случаев будет носить нейтральное имя или имя, похожее на название какого-нибудь системного модуля.

Некоторые коммерческие и бесплатные шпионские программы присутствуют в официальном магазине приложений Android Market. Другие требуется скачивать с собственных сайтов непосредственно с целевого смартфона или же копировать на карту памяти. Все подобные программы-шпионы можно использовать как в легальных, так и нелегальных целях.

Угроза с тыла

В начале марта 2011 года в СМИ появилась информация о том, что в Android Market были найдены программы и игры, содержащие троянский функционал. В популярное ПО кем-то были добавлены троянские функции. Общее число таких приложений — около 50.

В возможности Android.DreamExploid, который и явился причиной данного заражения, входит сбор информации об устройстве, на котором он установлен, включая IMEI и абонентский номер, возможность подключения к Интернету для связи с авторами, но, самое главное, — троянец устанавливал эксплойт, который без ведома пользователя пытался произвести повышение привилегий программного окружения смартфона. То есть вместо стандартных ограниченных возможностей пользователь получал систему с правами администратора.

Кроме того, Android.DreamExploid имеет возможность загрузки программ из Интернета и их установки в обход пользователя (в случае удачной эксплуатации уязвимости).

Хотя компания Google уже удалила из своего магазина приложений все известные версии программ с этим троянцем, а также произвела операцию удаленного изъятия (т. н. Kill Switch) установленных программ на смартфонах пользователей, нельзя исключать возможности появления новых версий троянца как на Android Market, так и на других площадках.

Заключение

Как это не раз подтверждалось, популярность операционной системы неизбежно влечет за собой рост интереса к ней со стороны создателей вирусов. ОС Android — очередное тому подтверждение.

Вместе с технологиями активно развиваются и вредоносные программы для мобильных устройств. Чем больше возможностей заложено в мобильном устройстве, тем больше возможностей у вредоносной программы — об этом не стоит забывать.

Несомненно, чтобы защититься от киберугроз, необходимо быть острожным и внимательным. Однако использование антивирусных программ — еще один надежный способ снижения рисков. На сегодняшний день вирусные базы Dr.Web содержат записи для более чем 120 вредоносных программ для операционной системы Android. И, очевидно, их число будет расти.